No hay productos en el carrito.

Los costos ocultos de una inadecuada seguridad cibernética

Las soluciones de seguridad tienen un costo en términos de dinero, rendimiento del sistema y usabilidad. Esta publicación de blog considera las ventajas y desventajas y cómo lograr el equilibrio adecuado.

¿Cuáles son los costos ocultos de la ciberseguridad?

La ciberseguridad no es gratuita. Ser ciberseguro requiere tecnología que deberá actualizarse periódicamente, experiencia y gestión. Todo eso cuesta dinero.

Hay algunos asesores financieros que sugieren que adoptar algo más que las mínimas medidas de seguridad cibernética podría no ser financieramente justificable. Los expertos en seguridad cibernética no están de acuerdo en absoluto, pero desde un punto de vista puramente financiero, cualquier consejo sobre cómo frenar los gastos les parecerá atractivo a algunos, al menos al principio.

El argumento básico de la seguridad comienza citando el costo estimado para una empresa de un ciberataque exitoso. En 2023, esa cifra osciló entre 3 y 5 millones de dólares por ataque, dependiendo en parte del tamaño de la empresa, según varias organizaciones que realizan encuestas sobre delitos cibernéticos.

La segunda mitad del argumento equilibra esos costos con los costos de la ciberseguridad. Los requisitos de seguridad variarán de una empresa a otra, pero una regla general común para el gasto en seguridad cibernética sugiere que las empresas destinen aproximadamente el 10 por ciento de sus presupuestos de tecnología de la información (TI) para este propósito. La cifra resultante será de millones de dólares para las grandes empresas y podría alcanzar esa cifra también para algunas medianas empresas.

Quienes aconsejan gastar el mínimo absoluto en ciberseguridad plantean que es más barato soportar los daños económicos asociados con un ataque exitoso que pagar por adoptar y mantener medidas preventivas de ciberseguridad.

Es fácil entender por qué este argumento es atractivo. A primera vista parece un ahorro de dinero. Sin embargo, las probabilidades de que no ahorre dinero son abrumadoras.

Sabemos que los objetivos de alto valor, como los centros de datos y las instituciones financieras, están bajo ataques implacables. IBM lleva a cabo una encuesta anual sobre seguridad cibernética entre empresas grandes, medianas y pequeñas que representan una variedad de segmentos industriales. En su informe de 2022, encontró que el 83 por ciento de todos los encuestados habían experimentado más de una violación de datos. Cualquier empresa que base su estrategia de ciberseguridad en la probabilidad de ser hackeada con éxito sólo una vez está haciendo una mala apuesta.

Además, la mayoría de las personas que sugieren una seguridad cibernética básica están considerando sólo las pérdidas obvias de primera línea (entre 3 y 5 millones de dólares), que podrían incluir un pago de ransomware, o el valor de la propiedad intelectual perdida, o los costos legales de indemnizar a los clientes afectados. por el ciberataque.

Pero ese no es el final de los costos de un ciberataque exitoso. También hay:

- De todos modos, los costes de reforzar la seguridad después

- Aumento de las tasas de seguros

- Sanciones legales

- Daño a la marca y a la reputación

- Inhabilitación para competir por contratos

El impacto de perder negocio y reputación puede afectar significativamente el valor general del negocio.

Cualquier empresa que haya sido vulnerada ciertamente se sentirá obligada a invertir finalmente en una mejor seguridad cibernética, si no para defenderse del próximo ataque casi inevitable, al menos para seguir calificando para un seguro, e incluso entonces, las tarifas seguramente aumentarán.

Mientras tanto, hay una lista cada vez mayor de leyes y regulaciones de seguridad y privacidad de datos que se están promulgando en todo el mundo y que permiten a varias jurisdicciones imponer multas significativas por violaciones de datos.

Uno de los ejemplos más completos es el Reglamento General de Protección de Datos (GDPR) de la Unión Europea. La UE ha impuesto múltiples multas por valor de cientos de millones de dólares por violaciones del RGPD; la mayor hasta ahora es una sentencia de 758 millones de dólares en 2021 contra Amazon (la empresa la está impugnando). Más recientemente, la Administración del Ciberespacio de China impuso una multa por valor de más de mil millones de dólares a Didi Global por una infracción. La tolerancia pública hacia las infracciones está disminuyendo.

Para decirlo claramente, las fallas en la seguridad cibernética pueden generar multas que superan con creces lo que cualquier empresa podría intentar ahorrar implementando una seguridad cibernética insuficiente.

Mientras tanto, las organizaciones que valoran la ciberseguridad están cada vez menos dispuestas a hacer negocios con empresas que no implementan las precauciones adecuadas. La encuesta de IBM citada anteriormente reveló que una de cada cinco (19 por ciento) violaciones se produjo a través de un socio comercial que había sido comprometido. Una ciberseguridad suficiente es ahora una parte no negociable de un número cada vez mayor de contratos con proveedores. Cualquier empresa que carezca de ciberseguridad suficiente puede verse aislada de algún negocio potencial.

Cierta resistencia a la ciberseguridad no es de naturaleza financiera. Dependiendo de las medidas adoptadas y de cómo se implementen, la ciberseguridad también puede representar una penalización en el desempeño general de la empresa.

Eso puede incluir incluso procesos comerciales. Tomemos como ejemplo el aprovisionamiento y la gestión de dispositivos en la red. Los departamentos de TI de todo el mundo luchan por garantizar que solo los dispositivos autorizados accedan a sus redes y que puedan rastrear y localizar los activos de la empresa. Este proceso tiene sus raíces en el aprovisionamiento de claves y la gestión de claves posteriores a la implementación, lo que puede resultar particularmente engorroso. Se necesita tiempo y recursos para aprovisionar dispositivos en la red, ubicarlos en un entorno móvil y mantenerlos después de su implementación.

Otra preocupación es que algunas medidas de seguridad tienen un impacto directo en los procesos informáticos. Inspeccionar cada paquete que se transmite, por ejemplo, haría que los datos fueran máximamente seguros, pero también ralentizaría el proceso informático, añadiendo más latencia de la que la mayoría de las organizaciones considerarían tolerable.

El cifrado de datos es un procedimiento operativo estándar para cualquier organización preocupada por la seguridad, pero el cifrado también puede agregar una sobrecarga de procesamiento que ralentiza las operaciones. Los expertos en seguridad de Microchip y de otras partes de la industria se consultan constantemente entre sí sobre el uso de claves de cifrado que sean lo suficientemente largas (y por lo tanto lo suficientemente fuertes) para resistir la mayoría de los intentos de piratería, pero no tan largas como para constituir un impedimento inaceptable para las operaciones.

Entonces, ¿cuál es la cantidad adecuada de ciberseguridad a implementar?

No existe una receta única para la ciberseguridad. Los requisitos de seguridad para los centros de datos diferirán de los requisitos para las operaciones médicas, que deben cumplir con estándares excepcionalmente altos para la seguridad de los datos de los pacientes establecidos por la Ley de Responsabilidad y Portabilidad del Seguro Médico de 1996 (HIPAA). Diferentes empresas deberán evaluar qué procesos y procedimientos son los más adecuados para sus necesidades particulares. De manera similar, cada organización tendrá que evaluar si contratar expertos en seguridad, consultores de seguridad o una combinación de ambos.

Microchip puede ayudar a responder la pregunta de hasta qué punto la ciberseguridad constituye suficiente para cualquiera de nuestros socios. Contamos con experiencia líder en la industria en seguridad cibernética, una cartera de seguridad integral y un programa de socios de seguridad de clase mundial. Podemos ofrecer dispositivos de autenticación, módulos de plataforma confiable, microcontroladores y microprocesadores habilitados para criptografía, bibliotecas de software y protocolos mejorados e incluso servidores de sincronización que forman parte de la base de las redes de confianza cero.

Sí, la ciberseguridad puede resultar costosa. Pero carecer de suficiente seguridad cibernética puede resultar mucho más costoso, en formas que van más allá de los resultados de una empresa. La pregunta no debería ser si pagar o no. La pregunta es ¿cuánto es suficiente? Un socio confiable con amplia experiencia en el área, como Microchip, podrá ayudar a llegar a una respuesta que brinde suficiente seguridad considerando los riesgos y recursos disponibles.

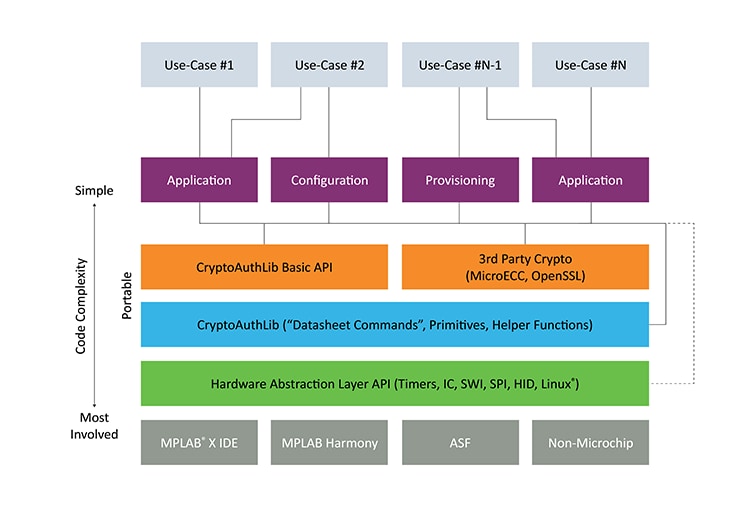

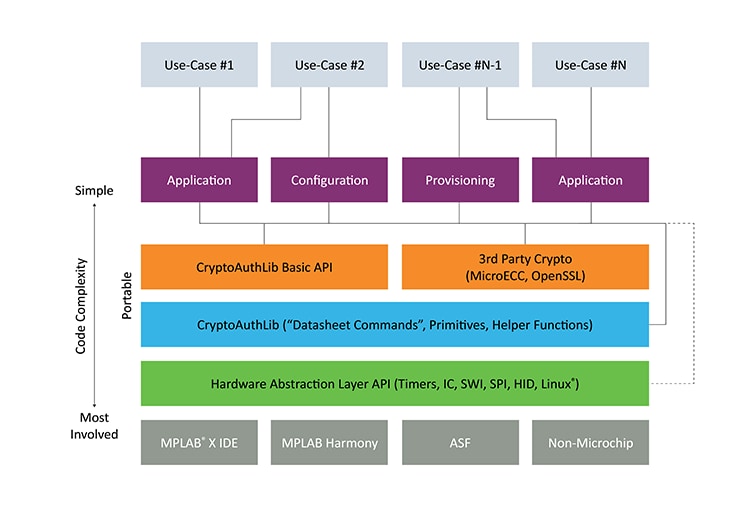

Nuestros dispositivos CryptoAuthentication™ ofrecen almacenamiento seguro basado en hardware para mantener eficazmente las claves secretas ocultas a usuarios no autorizados. Estos dispositivos pequeños y de muy bajo consumo funcionan con cualquier microcontrolador (MCU) o microprocesador (MPU) para proporcionar soluciones flexibles para proteger los nodos de Internet de las cosas (IoT) utilizados en la automatización del hogar, dispositivos médicos, dispositivos portátiles y muchas otras aplicaciones. CryptoAuthLib , una biblioteca de soporte de software, es un componente de cualquier aplicación o controlador de dispositivo que requiera servicios criptográficos de dispositivos CryptoAuthentication.

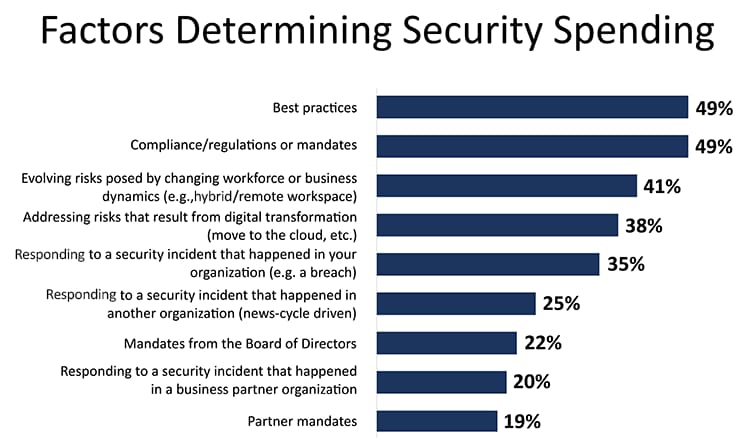

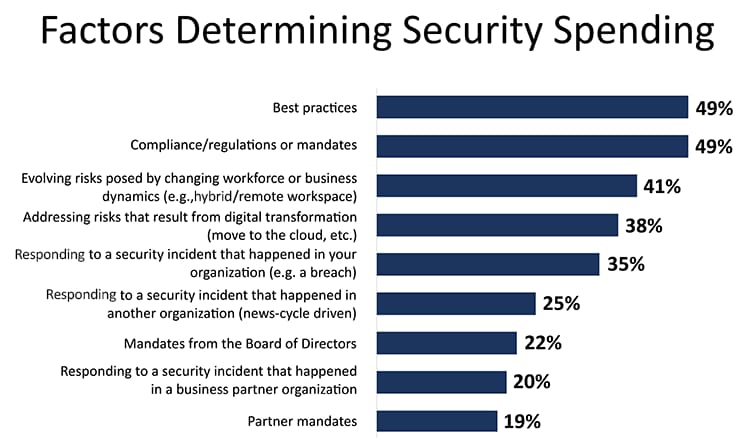

Más de un tercio de las empresas que respondieron en una encuesta de 2022 (35 por ciento) se sintieron motivadas a gastar dinero en ciberseguridad en respuesta a un incidente de seguridad que experimentaron. La inferencia es que no invirtieron en ciberseguridad adecuada hasta que ya era demasiado tarde. Fuente: IDG Communications Inc.